Die Technologie hat unser Leben rasant und einfach gemacht. Vom Online-Shopping bis zur Bezahlung Ihrer Rechnungen können Sie die Welt mit Ihren Fingerspitzen erobern. Aber bietet Ihnen die Technologie neben dem einfachen Zugriff über verschiedene Anwendungen auch die notwendige Sicherheit? Da Sicherheit als oberste Priorität angesehen wird, die aufgrund der Zunahme von Cyberbedrohungen auf der ganzen Welt aufrechterhalten werden muss. Leider ist in einigen Sicherheitsökosystemen von Organisationen eine Anfälligkeit zu beobachten, die dazu führt, dass keine systematisch gesicherte Software erstellt werden kann. Daher ist es immer ratsam, die Sicherheit in der Anfangsphase einzubauen, damit zum Zeitpunkt der Produktbereitstellung keine Probleme auftreten. Es gibt verschiedene Unternehmen, die keinen Ansatz für die Entwicklung und den Aufbau von Software haben, der auf den grundlegenden Sicherheitsprinzipien basiert, die für das reibungslose Funktionieren von Anwendungen erforderlich sind. Dieser Artikel über den sicheren Softwareentwicklungslebenszyklus kann für uns alle ein Augenöffner sein, um die Bedeutung der Integration von Sicherheit in die Softwareentwicklung zu betonen und ihr höchste Priorität einzuräumen.

Die Bedeutung der Sicherheit in der Softwareentwicklung

Wir alle sind uns der Tatsache bewusst, dass der Informationstechnologiesektor eine der am schnellsten wachsenden Branchen der Welt ist. Es ist zu beobachten, dass die Geschwindigkeit, mit der Software und Softwareprodukte fortschreiten, um ein Vielfaches höher ist als die Geschwindigkeit, mit der die Softwaresicherheit fortschreitet. Dies führt zu Cyberbedrohungen und Schwachstellen. Viele Unternehmen haben solche schädlichen Angriffe erlebt, die zu Schäden an ihrem Markenruf geführt haben. Im Jahr 2011 erlebte Sony Pictures beispielsweise einen SQL-Injection-Angriff von LulzSec (der Hackergruppe), bei dem etwa 1 Million Benutzerkonten, einschließlich Passwörter, E-Mail-Adressen, Wohnadressen, Geburtsdaten usw., veröffentlicht wurden, was infolgedessen gegen die Datenschutzrichtlinie ihres Dienstes verstieß. HBO wurde im Jahr 2017 angegriffen, als ein Hacker eine Drehbuchfolge einer sehr beliebten Fernsehserie veröffentlichte, die noch nicht ausgestrahlt wurde. Der Hacker erhielt auch Zugriff auf Finanzdokumente, Kontaktlisten von Schauspielern und Filmteams sowie andere vertrauliche Informationen. Im selben Jahr 2017 wurden persönlich identifizierbare Daten von Hunderten Millionen Menschen von Equifax gestohlen, einer der Kreditauskunfteien, die die finanzielle Gesundheit von fast allen in den Vereinigten Staaten bewerten.

Daher haben all diese bekannten Unternehmen nie mit solch böswilligen Angriffen gerechnet, die zu schweren finanziellen und rufschädigenden Verlusten in ihren Unternehmen geführt haben. Aus diesem Grund ist Softwaresicherheit so wichtig für die Entwicklung sicherer Software, die sowohl für ihre Entwickler als auch für ihre Benutzer von Vorteil ist. Es besteht ein Bedarf an einem sicheren Weg zur Produktion. Daher hilft die Softwaresicherheit bei der Stärkung der Sicherheitsposition und der Vermeidung zukünftiger Cyberangriffe.

Wie man die Sicherheit im Software Development Life Cycle verbessert

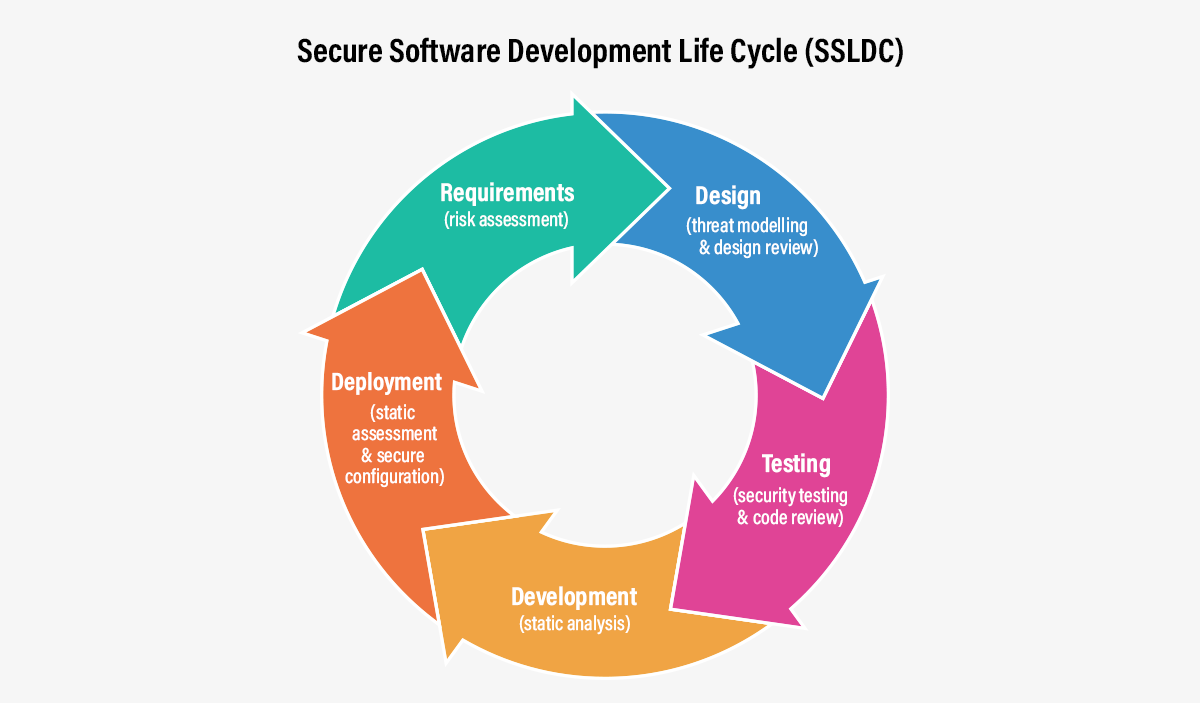

Es hat sich gezeigt, dass viele Unternehmen über einen Software Development Life Cycle (SDLC)-Prozess verfügen, der Software von höchster Qualität auf sehr disziplinierte und systematische Weise produziert. Aufgrund der zunehmenden Bedrohung der Softwaresicherheit ist es wichtig, die Sicherheit in alle Phasen des Software Development Life Cycle (SDLC) zu integrieren, um ihn zu einem sicheren SDLC zu machen. Es ist für Unternehmen von Vorteil, einen sicheren Software Development Life Cycle (SSDLC)-Ansatz zu verfolgen, um Cyberangriffe und -bedrohungen zu reduzieren. Das Gute am SSDLC-Ansatz ist, dass er sich nicht nur auf Entwickler oder das Sicherheitsteam beschränkt. Er kann aber auch problemlos von funktionsübergreifenden Teams übernommen werden, um eine bessere Sicherheit über mehrere Phasen des Software Development Life Cycle (SDLC) hinweg zu gewährleisten. Es besteht ein Bedarf an einer Richtlinie für den sicheren Softwareentwicklungslebenszyklus, die dazu beiträgt, eine sicherere Softwareproduktion zu gewährleisten. Eine Vorlage für eine Richtlinie für den sicheren Softwareentwicklungslebenszyklus kann dazu beitragen, die Sicherheit in verschiedenen Phasen der Softwareentwicklung zu verbessern. Lassen Sie uns nun ein besseres Verständnis dafür bekommen, was genau ein sicherer Softwareentwicklungslebenszyklus (SSDLC) und seine verschiedenen Phasen sind.

Was ist ein Secure Software Development Life Cycle (SSDLC)?

Secure Software Development Life Cycle (SSDLC) ist ein Prozess zur Integration von Sicherheit in den Software Development Life Cycle (SDLC). Es ist im Grunde ein Rahmenwerk, das den kompletten Entwicklungsprozess eines Softwareprodukts definiert und auch Sicherheit in allen Phasen des SDLC aufbaut, d. h. beginnend mit der Planung über das Design, die Entwicklung, das Testen und die Bereitstellungsphase. Es ist notwendig, Secure Software Development Lifecycle-Standards zu befolgen, die die Sicherheit der Softwareproduktion ohne weitere Bedenken unterstützen können.

Hier werden wir die verschiedenen Arten von Secure Software Development Lifecycle-Phasen diskutieren. Werfen Sie einen Blick nach unten.

5 Phasen des Secure Software Development Life Cycle

Phase 1: Anforderungserfassung und -analyse

In dieser Phase werden die Sicherheitsanforderungen für die Softwareanwendung festgelegt. Die wichtigsten Sicherheitsrisiken innerhalb der Anwendung, wie z. B. Funktionalität, Art der verwendeten Informationsanwendung usw., werden von den Sicherheitsexperten untersucht. Diese Phase trägt dazu bei, die technische Machbarkeit sicherzustellen und die Qualitätssicherung zu gewährleisten.

Phase 2: Design

Diese Phase hilft beim Aufbau von Sicherheit in das Design der Softwareanwendung. Die technischen Architekten und leitenden Entwickler erstellen High-Level-Designentscheidungen, die die notwendigen funktionalen und Sicherheitsanforderungen erfüllen. Es wurde beobachtet, dass die Hälfte der Softwarefehler, die Sicherheitsprobleme verursachen, in dieser Phase eingeführt werden. Daher werden die Designs in dieser Phase überprüft, um die Softwarefehler zu erkennen und sie so früh wie möglich zu beheben.

Phase 3: Entwicklung

In dieser Phase wird sichergestellt, dass der Code sicher entwickelt wird, sodass keine Sicherheitsbedrohungen und Schwachstellen auftreten. Es gibt in der Regel etablierte Richtlinien für sicheres Programmieren sowie Code-Reviews, die sicherstellen, dass diese Richtlinien korrekt befolgt wurden. Die Code-Reviews können entweder manuell oder automatisiert mit Technologien wie Static Application Security Testing (SAST) durchgeführt werden.

Phase 4: Testen

Es ist sehr wichtig, Anwendungen und Software zu testen, bevor sie den Benutzern zugänglich gemacht werden. Sobald der Entwicklungsprozess abgeschlossen ist, durchlaufen die Anwendungen und die Software einen strengen Testzyklus, um die festgelegten Sicherheitsstandards zu erfüllen. Ein solcher Testprozess hilft, die Anzahl der von den Benutzern festgestellten Fehler zu minimieren. Die Tests umfassen Penetrationstests, Integrationstests, weitere statische Codeanalysen, dynamische Analysen usw.

Phase 5: Bereitstellung & Wartung

In dieser Phase wird die Anwendung dem Benutzer zur Verfügung gestellt, nachdem alle Sicherheitskontrollen wie Secure Code Review (statische Analyse), dynamische Analyse, Konfiguration, Containersicherheit usw. abschließend überprüft wurden. Dies gilt als die letzte Phase, nachdem die Anwendungen und die Software die verschiedenen Phasen des Secure Software Development Life Cycle durchlaufen haben, um den Sicherheitsaspekt der Softwareentwicklung zu verbessern.

Die Rolle von DevSecOps

Lassen Sie mich hier einen wichtigen Begriff hervorheben: DevSecOps, das die Integration von Sicherheit in jeder Phase des Softwareentwicklungslebenszyklus automatisiert. Es ist notwendig, die Beziehung zwischen DevSecOps und SSDLC zu verstehen. Beide Praktiken unterstützen sich gegenseitig bei der Bereitstellung der besten Dienste zur Verbesserung der Sicherheit. Sie stellen sicher, dass die Entwickler ihre Aufgaben effizient ausführen und die zusätzlichen Anstrengungen unternehmen, um die funktionalen Spezifikationen zu erfüllen, anstatt nur Zeit mit dem Schreiben und Testen ihres Codes zu verbringen. DevSecOps stellt eine natürliche und wesentliche Weiterentwicklung in der Art und Weise dar, wie Unternehmen die Sicherheit bei der Softwareentwicklung angehen. Es konzentriert sich darauf, die Entwickler zu befähigen, indem es ihnen die Verantwortung für die Produktionsumgebung von Anwendungen von traditionellen IT-Teams überträgt. Dies hilft den Entwicklern weiter, die Automatisierung von Build-, Test- und Release-Prozessen zu priorisieren.

Von Beginn des Entwicklungszyklus an führt DevSecOps Sicherheitsprozesse ein. Der Code wird während des gesamten Entwicklungszyklus überprüft, auditiert, gescannt und auf Sicherheitsprobleme getestet. Die Probleme werden so früh wie möglich behoben, sobald sie identifiziert wurden. Die DevSecOps-Praktiken tragen auch dazu bei, die Zeit für die Behebung von Schwachstellen zu verkürzen und die Arbeitsbelastung des Sicherheitsteams zu verringern, sodass es andere wichtige Aufgaben priorisieren kann.

„Der Zweck und die Absicht von DevSecOps ist es, auf der Denkweise aufzubauen, dass jeder für die Sicherheit verantwortlich ist, mit dem Ziel, Sicherheitsentscheidungen schnell und in großem Umfang an diejenigen zu verteilen, die das höchste Maß an Kontext haben, ohne die erforderliche Sicherheit zu opfern“, beschreibt Shannon Lietz, Mitautorin des „DevSecOps Manifesto“. Mehr über DecSecOps finden Sie hier.

Welches SDLC-Modell wird von OWASP vorgeschlagen?

Eine weitere Möglichkeit, Sicherheit zu gewährleisten, ist das OWASP Application Security Verification Standard (ASVS) Project. Dies erleichtert eine Grundlage für das Testen der technischen Sicherheitskontrollen von Webanwendungen und bietet den Entwicklern die Liste, die für eine sichere Entwicklung erforderlich ist. Während des SDLC-Zyklus bietet OWASP Sicherheit auf folgende Weise.

Die Planungs- oder Anforderungsphase

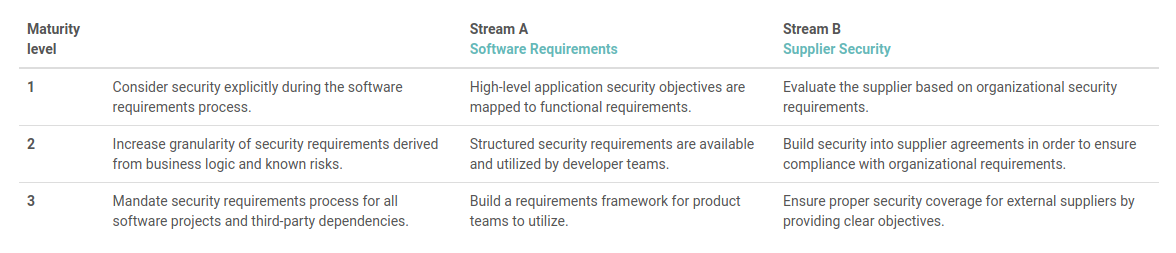

Dieser spezielle Prozess versucht, die folgende Frage zu beantworten: „Was wird das System tun?“ In dieser Phase bietet das SAMM-Projekt 3 spezifische Reifegrade, einschließlich sowohl interner Softwareentwicklung als auch Drittanbieter-Sicherheit.

Dies ist der beste Weg, um Sicherheit zu Beginn des Softwareentwicklungsprozesses zu gewährleisten.

Designphase

Nachdem die Anforderungen erfasst wurden, sollten die Ausführungsspezifikationen beschrieben werden. Diese Phase zeigt ein Diagramm, das Datenflüsse und eine gemeinsame Systemarchitektur verfolgt. Das Threat Modeling kann in dieser Phase für eine bessere Sicherheit praktiziert werden. Das Konzept des Threat Modeling wird in Kürze in den folgenden Abschnitten erläutert.

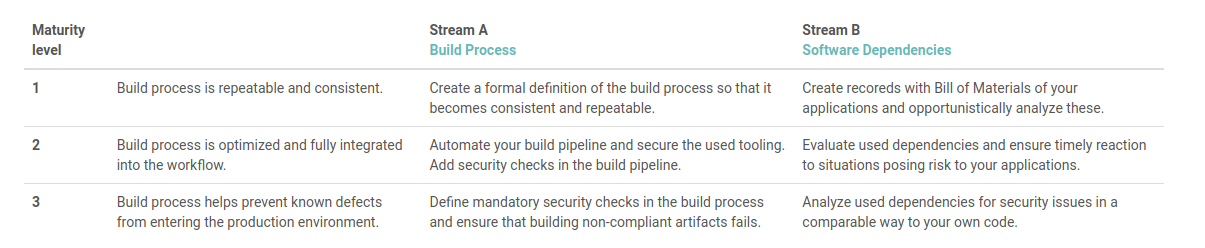

Entwicklungsphase

Dieser Schritt ist sehr wichtig, da sowohl die Entscheidungen als auch die Annahmen, die in den vorherigen Phasen getroffen wurden, untersucht werden. In dieser Phase bietet SAMM die folgenden allgemeinen Implementierungsüberlegungen.

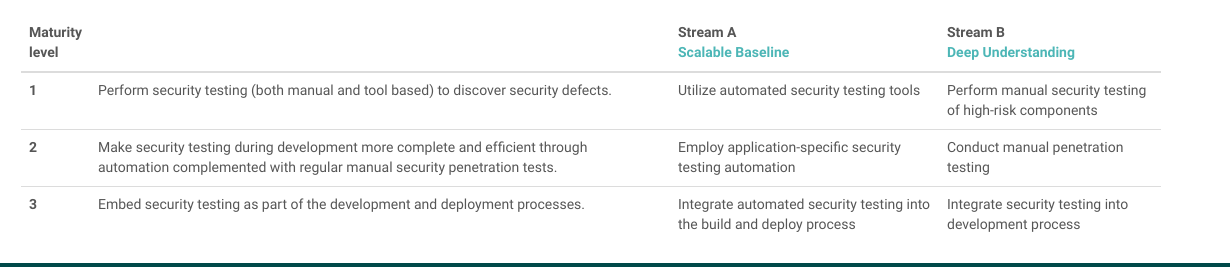

Testphase

Diese Phase hilft bei der Validierung der Softwarekorrektheit und ist ein Ergebnis für die Verbesserung sicherheitsrelevanter Entscheidungen aller anderen Phasen. Sowohl manuelle als auch automatisierte Tests können in dieser Phase durchgeführt werden. SAMM bietet drei Reifegrade für Architekturprüfungen, Anforderungstests und Sicherheitstests.

Release-Phase

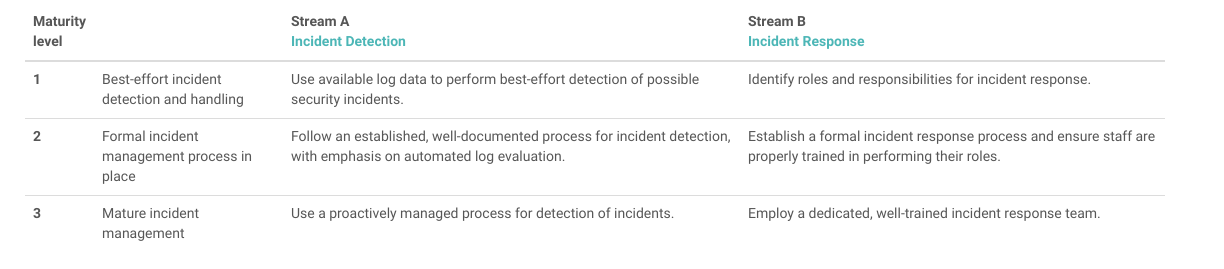

Dies ist die letzte Phase des Softwareentwicklungslebenszyklus. Das ModSecurity Core Rule Set wird effizient verwendet, um verschiedene Angriffe zu erkennen und zu blockieren. In diesem Zusammenhang bietet SAMM einen Abschnitt zum Incident Management, in dem den Stakeholdern einfache Fragen gestellt werden, um ihnen zu helfen, die Incident-Bereitschaft angemessen zu bestimmen.

Für ein besseres Verständnis können Sie sich auf ein Buch mit dem Titel „The Security Development Lifecycle: SDL: A Process for Developing Demonstrably More Secure Software (Developer Best Practices)“ von Michael Howard und Steve Lipner beziehen. Dieses Buch befasst sich hauptsächlich mit der praktischen Geschichte des SDL und mit Lektionen, die Ihnen helfen, den SDL in jeder Entwicklungsorganisation zu implementieren.

Best Practices für den sicheren Softwareentwicklungslebenszyklus

Nun möchte ich einige Praktiken erörtern, die in den frühen Phasen des Secure Software Development Life Cycle (SSDLC) angewendet werden, um die Sicherheit zu verbessern. Werfen Sie einen Blick nach unten:

Threat Modeling

Threat Modeling ist ein Prozess, der in der Entwicklungsphase durchgeführt wird, um die Softwareanwendung vor Cyber-Sicherheitsbedrohungen und Schwachstellen zu schützen. Diese Technik hilft zu verstehen, wie ein Angreifer Ziele auswählt, Einstiegspunkte lokalisiert und Angriffe durchführt, was es dem Entwicklungsteam weiter ermöglicht, Strategien zu entwickeln, um Software und Anwendungen vor solchen potenziellen Bedrohungen und Schäden zu schützen. Es sollte in den frühen Phasen des Softwareentwicklungslebenszyklus durchgeführt werden, da dies es den Organisationen ermöglicht, Sicherheitsanforderungen in das Design- und Implementierungsverfahren zu integrieren. Die Anwendung dieser Praxis reduziert die Arbeitsbelastung der Entwickler, da die potenziellen Probleme in einem frühen Stadium erkannt werden, sodass sie nicht zwischen der Einhaltung der Softwareliefertermine und der Bereitstellung eines sicheren Produkts für die Benutzer kämpfen müssen.

Architektonische Risikoanalyse

Die architektonische Risikoanalyse ist eine Technik, die hilft, die Bedrohungen und Schwachstellen während der Designphase des Softwareentwicklungslebenszyklus zu identifizieren. Dieser Prozess umfasst die Identifizierung und Bewertung von Risiken und Risikoauswirkungen. Er hilft auch bei der Empfehlung von risikomindernden Maßnahmen. Die architektonische Risikoanalyse untersucht Bedrohungen und Schwachstellen, die böswilliger oder nicht böswilliger Natur sein können. Mit diesem Prozess können die Entwickler ein Softwaresystem von seiner Komponentenebene bis zu seiner Umgebungsebene analysieren, um die Bedrohungen und Schwachstellen auf jeder Ebene zu bewerten.

Angriffsbaum

Angriffsbaum bietet ein Verfahren zur Untersuchung von Sicherheitskontrollen, zur Stärkung derselben und zur Reaktion auf Änderungen in der Sicherheit. Sicherheit kann als ein fortlaufender Prozess betrachtet werden, und Angriffsbaum ist die Grundlage für das Verständnis des Sicherheitsprozesses. Durch eine grafische Darstellung, die leicht verständlich ist, helfen die Angriffsbaum, die verschiedenen Möglichkeiten zu erkennen, wie ein Informationssystem angegriffen werden kann, und Gegenmaßnahmen zu entwickeln, um solche Angriffe zu verhindern. Da dieser Ansatz verwendet wird, um den Angriff zu entwerfen, zu implementieren und zu messen, kann er als eine Praxis betrachtet werden, die in der Designphase des SDLC durchgeführt wird.

Sichere Softwareentwicklungslebenszyklus-Schulung für Entwickler

Es ist wichtig, dass die Entwickler eine angemessene Schulung zur Entwicklung sicherer Software und Anwendungen erhalten. Die Organisationen können die Entwickler bei der Entwicklung von Softwareanwendungen unterstützen und gleichzeitig den Sicherheitsaspekt mit den folgenden einfachen Praktiken berücksichtigen.

Bereitstellung praktischer Erfahrung. Es ist von Vorteil, praktische Beispiele zu geben, die die Entwickler dazu ermutigen, reale Szenarien anstelle von bloßem theoretischem Wissen in Bezug auf Sicherheitsschulungen zu erleben.

Verfügbarkeit relevanter Kurse. Es wird die Entwickler interessieren, aus Beispielen und Fallstudien zu lernen, die mit der Technologie und den Plattformen übereinstimmen, die sie derzeit verwenden. Dies wird sie dazu bringen, Dinge besser und bequemer zu lernen.

Anleitung durch Online-Schulungen. Durch E-Learning-Kurse können die Entwickler nach Belieben an Sicherheitsschulungen teilnehmen. Es bietet eine gute Gelegenheit, komplexes Material zu lernen, das von den Entwicklern jederzeit überprüft werden kann.

Anreizeinrichtung. Die Entwickler können motiviert werden, indem nach jedem Kurs oder jeder Kursserie Anreize angeboten werden.

Die Einführung von Open Source ist eine großartige Möglichkeit, um die Sicherheit in allen Phasen der Softwareentwicklung zu gewährleisten. Um mehr zu erfahren, lesen Sie den vollständigen Leitfaden zur Open-Source-Sicherheit. Um ein Beispiel zu sehen, erfahren Sie, wie Sie sicheren SDLC in die Drupal-Entwicklung integrieren können.

Schlussbemerkung

Wie wir alle wissen, ist Sicherheit ein sich ständig weiterentwickelnder Prozess. Daher kann eine fortschrittliche Organisation nicht überleben, ohne die Sicherheit ernst zu nehmen, und der bequemste Weg, es ernst zu nehmen, ist die Integration eines sicheren Softwareentwicklungslebenszyklus in ihre Arbeit. Beginnend mit den Anforderungen über das Design, die Codierung bis zum Testen und schließlich bis zur Bereitstellung von Produkten versucht der SSDLC, Sicherheit in jedem Schritt des Entwicklungsprozesses in ein Softwareprodukt oder eine Anwendung einzubauen. Auch wenn jede Organisation ihre eigene Methodik zur Unterstützung der Softwaresicherheit hat, sollte der Ansatz von Natur aus effektiv sein.

Abonnieren

Verwandte Blogs

UX Best Practices für Website-Integrationen

Website-Integrationen entscheiden darüber, ob Nutzer:innen auf einer Website bleiben oder sie verlassen. Das habe ich…

Wie Design Thinking als Problemlösungsstrategie dient?

Das Konzept des Design Thinking erfreut sich heutzutage wachsender Beliebtheit, da es von Menschen in verschiedenen…

10 große Herausforderungen bei einer agilen Transformation

Es ist längst kein Geheimnis mehr, dass Agile als Reaktion auf die verschiedenen Bedenken entstanden ist, die die…