„Eine Remote-Code-Ausführungslücke besteht in mehreren Subsystemen von Drupal 7.x und 8.x. Dies ermöglicht es Angreifern potenziell, mehrere Angriffsvektoren auf einer Drupal-Site auszunutzen, was dazu führen könnte, dass die Site vollständig kompromittiert wird.“

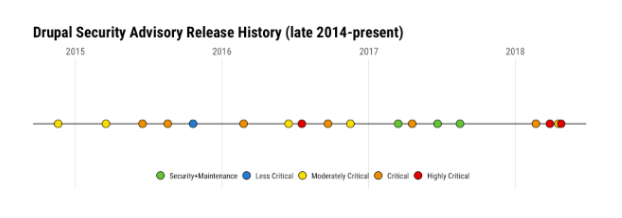

Im März 2018 wurden Warnungen vor einer hochkritischen Schwachstelle herausgegeben, die mindestens eine Million Websites gefährdete. Der 28. März wurde als der Tag festgelegt, an dem der Bugfix veröffentlicht werden sollte, um die Websites zu sichern.

Der Risikowert, der zuvor mit 22/25 bewertet wurde, wurde nun mit 24/25 bewertet (unter Berücksichtigung der Beweise für automatisierte Angriffe in freier Wildbahn), und der Fehler wurde als Drupalgeddon 2 bezeichnet.

„Sicherheitsrisiko: Hochkritisch 24∕25 AC:Keine/ A:Keine /CI:Alle /II:Alle /E:Exploit /TD:Standard“

Die Schwachstelle wurde als Remote-Code-Ausführung ohne Benutzerauthentifizierung identifiziert und betrifft den Drupal-Kern der Versionen 6, 7 und 8. Sie ermöglichte es den Angreifern, die vollständige Kontrolle über jede betroffene Drupal-Site zu übernehmen, was offenbar dazu führen konnte, dass die Site vollständig kompromittiert wurde.

Es wird geschätzt (gemäß den Nutzungsinformationen des Drupal-Projekts), dass über eine Million Websites auf Drupal laufen. Und laut BuiltWith.com entsprechen die Zahlen etwa 9 % aller Websites. Alle mit dem Risiko, kompromittiert zu werden.

Aber das war noch nicht alles, im April gab es einen weiteren Versuch, die Sicherheit von Drupal auszunutzen. Was war das und wie unterschied es sich von SA-CORE-2018-002?

„Im April meldete Acquia 26.000 Angriffe pro Stunde über alle seine Kunden hinweg. Wie?“

Das Drupal-Sicherheitsteam bewertet die Schwachstelle anhand seiner Risikometriken und seines Risikorechners.

Sichern Sie Ihre Website mit Drupal-Modulen. Hier sind die Top 10 Drupal-Sicherheitsmodule für Ihre Website.

Was sind die Risikoparameter?

Das aktuelle Framework basiert auf dem NIST Common Misuse Scoring System, bei dem jede Schwäche bewertet und eine Zahl im Bereich von 0 bis 25 vergeben wird. Drupal-Sicherheitsupdates, die über 20 liegen, werden als kritisch bezeichnet.

Das Niveau wird vom Risikorechner zugewiesen, der verschiedene Metriken berücksichtigt. Im Folgenden sind einige der Parameter aufgeführt, anhand derer die Zahlen ausgewählt werden.

Zugriffskomplexität - AC - Wie einfach oder schwierig ist es für die Angreifer, die Schwachstelle auszunutzen?

Für SA-CORE-2018-002 | AC:Keine = Keine (einfach für den Angreifer) +4 Punkte

Authentifizierung - A - Welches Level ist erforderlich, um einen Exploit erfolgreich zu machen?

Für SA-CORE-2018-002 | A: Keine = Keine (alle oder anonyme Benutzer können angreifen) +4 Punkte

Auswirkung auf die Vertraulichkeit - CI - Wenn der Exploit (nicht-öffentliche) Daten zugänglich machen kann?

Für SA-CORE-2018-002 | CI: Alle = Alle nicht-öffentlichen Daten sind zugänglich +5 Punkte

Auswirkung auf die Integrität - II - Wird der Exploit die Systemdaten gefährden?

Für SA-CORE-2018-002 | II: Alle = Alle Daten können in diesem Exploit geändert oder gelöscht werden +5 Punkte

Exploit (Zero-Day-Auswirkung) - E - Existiert ein bekannter Exploit?

Für SA-CORE-2018-002 | E: Exploit = Exploit existiert (dokumentierter oder bereitgestellter Exploit-Code bereits in freier Wildbahn) +4 Punkte

Zielverteilung - TD - Welcher Prozentsatz der Benutzer ist betroffen?

Für SA-CORE-2018-002 | TD: Standard = Standard- oder gängige Modulkonfigurationen sind ausnutzbar, aber eine Konfigurationsänderung kann den Exploit deaktivieren +2 Punkte

Was die Gesamtpunktzahl als 24 berechnet.

Was kann getan werden?

Ein erfolgreicher Exploit der Schwachstelle kann dramatische Auswirkungen auf die Site haben. Die einzige verfügbare Lösung besteht darin, den Drupal-Kern auf die neueste Version zu aktualisieren. Die Versionen 8.3x und 8.4x wurden jedoch nicht abgedeckt, aber der Fix wurde für sie gegeben, unter Berücksichtigung der Schwere des Risikowerts. Und obwohl das End-of-Life für Drupal 6 angekündigt wurde, wurden auch für sie Lösungen vorgeschlagen.

Laut dem Drupal-Sicherheitsteam lautet die Empfehlung wie folgt:

- Wenn Sie 7.x ausführen, aktualisieren Sie den Drupal-Kern auf 7.58.

(Wenden Sie den Drupal-Sicherheitspatch an, wenn Sie nicht aktualisieren können)

- Wenn Sie 8.5.x ausführen, aktualisieren Sie den Drupal-Kern auf 8.5.1.

(Wenden Sie den Drupal-Sicherheitspatch an, wenn Sie nicht aktualisieren können)

Allen Versionen über 8.1 wird empfohlen, auf die neueste Version zu aktualisieren.

Dieses Problem betrifft auch Drupal 6. Drupal 6 ist End of Life. Für weitere Informationen zum Drupal 6-Support wenden Sie sich bitte an einen D6LTS-Anbieter.

Die bisherige Geschichte…

Das Drupal-Sicherheitsteam hat den Fehler behoben - SA-CORE-2018-002 - aber das hat die Hacker nicht davon abgehalten, die ungepatchten Drupal-Sites anzugreifen. Der Exploit war noch nicht öffentlich bekannt.

Am 12. April 2018 lieferte Checkpoint Research eine detaillierte Erklärung der Sicherheit zusammen mit einer umfassenden Anleitung zur Ausnutzung der Schwachstelle. Ein anderer russischer Forscher teilte dann einen Proof-of-Concept-Exploit auf Github.

Dies führte zu einem Anstieg der Anzahl der Angriffe. In einem seiner Beiträge schreibt Dries: „...Nach der Veröffentlichung des Checkpoint Research-Artikels hat Acquia den Ursprung der 500.000 versuchten Angriffe verfolgt“, die auf 26.000 Angriffe pro Stunde über alle seine Kunden hinweg anstiegen.

Am 25. April veröffentlichte das Drupal-Sicherheitsteam eine weitere Empfehlung (SA-CORE-2018-004), die ebenfalls als hochkritisch eingestuft wurde, wobei die Schwachstelle als die gleiche wie zuvor gekennzeichnet wurde - Remote Code Execution.

Die Empfehlung lautet: „Dies ermöglicht es Angreifern potenziell, mehrere Angriffsvektoren auf einer Drupal-Site auszunutzen, was dazu führen könnte, dass die Site kompromittiert wird. Diese Schwachstelle hängt mit Drupal Core SA-CORE-2018-002 zusammen.“

Diese Schweregradbewertung war jedoch eine Stufe niedriger als "Drupalgeddon2".

SA-CORE-2018-002 ermöglichte es Angreifern, aus der Ferne Code ihrer Wahl auf anfälligen Servern auszuführen, in diesem Fall einfach durch den Zugriff auf eine URL und das Einfügen eines Exploit-Codes.

Danach begannen zahlreiche Gruppen aktiv, die kritische Schwachstelle auszunutzen, um Kryptowährungs-Miner und Malware zu installieren, die einen Denial-of-Service-Angriff auf verschiedene Server durchführt.

Es wurde auch berichtet, dass unter den vielen Angriffen, die stattfanden, Anstrengungen unternommen wurden, um Ransomware auf Servern zu installieren, die die Website für das ukrainische Energieministerium betreiben. Acquia berichtet auch, dass „über 50 Prozent der versuchten Angriffe, die Acquia beobachtet hat, aus der Ukraine stammen“

Nehmen Sie sofort Kontakt auf, um Ihre Website zu aktualisieren. Zögern Sie nicht, uns unter hello@opensenselabs zu kontaktieren. Unser Expertenteam und unsere Schadensbegrenzungsstrategie helfen Ihnen, sofort Unterstützung zu leisten.

Abonnieren

Verwandte Blogs

Trek n Tech Jahres-Retreat 2025: Eine 7-tägige Workcation von OSL

Die OSL-Familie kam vom 7. bis 13. Dezember 2025 zum jährlichen Trek n Tech Retreat 2025 zusammen, einer 7-tägigen…

Erkunden von Drupal Single Directory Components: Ein Wendepunkt für Entwickler

Webentwicklung lebt von Effizienz und Organisation, und Drupal, unser Lieblings-CMS, ist mit seiner neuesten Funktion hier,…

7 schnelle Schritte zur Erstellung von API-Dokumentationen mit Postman

Wenn Sie mit APIs arbeiten, kennen Sie wahrscheinlich bereits Postman, den beliebten REST Client, dem unzählige Entwickler…