In unserem vorherigen Blog haben wir die Geschichte und Entwicklung von APIs verfolgt und wie sie entstanden sind.

APIs definieren die Roadmap einer Anwendung und werden zum direkten Kontakt für den Datenaustausch. Die Anfälligkeit für Sicherheitslücken durch den detaillierten Zugriff hat mit der Zeit zugenommen, da Entwickler eine offene Architektur für die gemeinsame Nutzung von Funktionen geschaffen haben, um den Bedarf an Skalierung zu decken. Die zunehmenden Abhängigkeiten wurden bald zur Gewohnheit. Und wie wir wissen, sterben alte Gewohnheiten nur schwer.

Wie von Gartner vorhergesagt, wird die größte Quelle für Datenschutzverletzungen bis 2022 von APIs ausgehen.

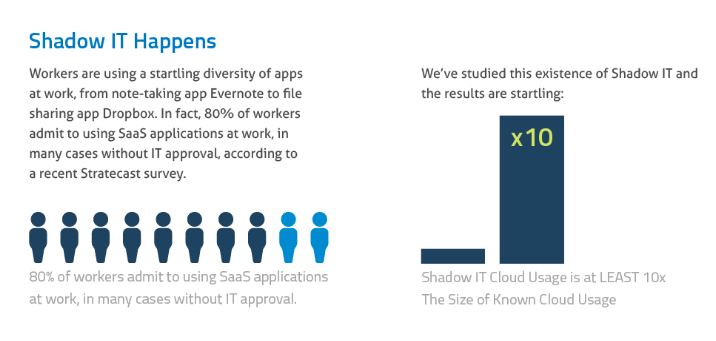

Dies brachte APIs den schlechten Ruf ein, das neue Shadow IT zu werden, da die Sicherheit im gesamten Prozess der Nutzung von APIs ignoriert wurde. Dies beeinträchtigte Unternehmen in Bezug auf das ihnen anvertraute kritische Informationen.

In diesem Blog werden wir uns mit dem Aufstieg von Shadow IT befassen, wie sich APIs auf die Sicherheit auswirken und wie Sie Sicherheitsverletzungen vermeiden können.

Was ist Shadow IT?

Wenn eine Information im Zusammenhang mit Technologie ohne das Wissen der IT-Abteilungen innerhalb der Organisation genutzt oder verwaltet wird, wird dies als Shadow IT bezeichnet. Es gilt als eine Handlung, bei der im Namen des Wissens-/IT-Teams gehandelt wird. In jüngster Zeit haben die Menschen Cloud-Dienste eingeführt, und das Wachstum von Shadow IT hat sich beschleunigt, d. h. Benutzer haben die Dienste ohne vorherige Expertise oder technisches Know-how des Produkts heruntergeladen.

Abteilungen wie Marketing, Finanzen und Vertrieb begannen, eigene Lösungen und Software zu entwickeln, die sie bei ihrer Arbeit unterstützen könnten.

CEB schätzt, dass 40 % aller IT-Ausgaben außerhalb der IT-Abteilung anfallen.

Die Sichtbarkeit der Daten der Organisation nahm mit jeder neuen Anwendung zu, die den Zugriff ohne Beteiligung des IT-Teams ermöglichte. Auch das Fehlen einer standardmäßigen Sicherheitsprüfung wurde bei der Intervention festgestellt. Positiv zu vermerken ist, dass Shadow IT den Unternehmen zu helfen scheint, wettbewerbsfähiger zu werden, und die Mitarbeiter produktiver macht. Beispielsweise verbesserten SaaS-Anwendungen die Kommunikationssysteme innerhalb der Organisationen, ohne dass die Hilfe der IT-Abteilung erforderlich war.

Kann API-Sicherheit Unternehmen beeinträchtigen?

2018 gab es viele Fälle, in denen illegal extrahierte Daten oder Sicherheitsverletzungen APIs als Hauptursache nannten.

Wie wir wissen, funktionieren die Metriken, die zur Sicherung des Webs verwendet werden, nicht auf die gleiche Weise zur Sicherung der APIs. Sie sind grundlegend verschieden und bergen unterschiedliche Risikofaktoren, die von den Unternehmen verwaltet werden müssen.

Außerdem gibt es oft unentdeckte APIs, die die traditionellen Sicherheitsmechanismen passieren und auf kurzlebiger Infrastruktur in der Public Cloud laufen. Es musste einen neuen Lösungsweg geben.

Daher müssen die geschäftskritischen Daten, die zum Aufbau einer API verwendet werden, mit den besten Sicherheitstools und -praktiken streng geschützt werden.

Lösungen

Hier sind einige Tipps für Unternehmen, um ihre APIs sicher zu halten:

#1 Bereinigung von Parametern

Halten Sie Ihre APIs während der gesamten Implementierung frei von Keimen (Bugs).

Der Bereinigungsprozess schränkt das Datenschema ein und erlaubt nur eine bestimmte Art von Eingaben. Dies kann mit handgefertigten Schemata erfolgen, die Typisierung, Bereiche, Sätze und explizite Whitelisting verwenden. Die Einschränkung der Struktur mit begrenzten Eingaben trägt ferner zur Entwicklung von APIs bei, die nicht anfällig für potenzielle Bedrohungen sind. Sie können entweder die XML-Schema-Sprache oder die JSON-Schema-Beschreibungs-Sprachen verwenden, wobei letztere einfacher zu erstellen und zu verstehen ist, was die Sicherung vereinfacht.

#2 Versetzen Sie sich in die Lage eines Hackers

Der Schlüssel liegt darin, den potenziellen Hackern einen Schritt voraus zu sein. Überlegen Sie, wie ein Hacker versuchen würde, sich Zugang zu Ihren Daten zu verschaffen. Wenn Unternehmen diesen Leitgedanken in den Kontext stellen, können sie APIs mit minimalen Daten und höchster Sicherheit direkt bei der Entwicklung der Schnittstellen erstellen.

Designer und Entwickler geraten oft in die Falle, Hackern Tore zu öffnen, indem sie mehr erstellen und schnellere APIs entwickeln wollen. Das Design sollte der wichtigste Teil des Prozesses sein, bei dem der Fokus auf die Sicherheit während des gesamten Designs einer Weboberfläche aufrechterhalten wird.

Der berüchtigte Fall des Datenlecks bei British Airways, bei dem 380.000 Kartenzahlungen von 45 Millionen Passagieren durchgesickert sind, war eine Katastrophe am Ende der API-Systeme.

Es ist eine Lektion für die Unternehmen, die sich mit solch kritischen Fällen befassen und mit sensiblen Benutzerdaten ausgestattet sind.

#3 Denken Sie über den Zugriff nach

Bereiten Sie sich im Voraus auf die Zugriffsgrade für Benutzer vor. Bestimmen Sie die genaue Art des Zugriffs auch für Entwickler.

Im Fall von Twitter hat ein Fehler in der API die privaten Nachrichten der Benutzer an Drittentwickler weitergegeben. Ein kleiner Fehler betraf etwa drei Millionen aktive Benutzer und gefährdete ihre Privatsphäre.

Daher sollten Unternehmen bei der Entwicklung von APIs und der Erstellung von Sicherheit Anwendungsfälle und deren Schwachstellen untersuchen.

#4 Sicherheitsschulungen vorschreiben

Investieren Sie von Anfang an in die Schulung von Entwicklern, um ein proaktives Team aufzubauen, das sorgfältig darauf bedacht ist, Sicherheitsbedrohungen zu minimieren.

Viele Unternehmen wollen aufgrund von Mitarbeiterbindungsfällen nicht in Schulungen investieren. Es ist jedoch zu ihrem eigenen langfristigen Vorteil. Es ist besser, in die Schulung zu investieren, als sich zu einem späteren Zeitpunkt eine Sicherheitsverletzung geschäftskritischer Daten leisten zu können.

Die Aufrechterhaltung eines kontinuierlichen Überwachungsprozesses während und nach Abschluss einer API kann auch dazu beitragen, dass keine Schlupflöcher für Hacker bleiben, um Ihre Sicherheitsmauern zu durchbrechen.

#5 Andere Bedrohungen

Abgesehen von den Schema-Bedrohungen gibt es auch gängige Angriffssignaturen, wie z. B. SQL-Injection- oder Skript-Injection-Angriffe.

Außerdem gibt es einen Denial-of-Service-Angriff (DoS) auf Netzwerkebene. Da sie einem gemeinsamen Muster folgen, ist es einfach, Auslassungen durch Scannen der Rohdaten zu erkennen.

DoS-Angriffe sind in der Lage, Parameter auszunutzen. DoS verbraucht Ressourcen auf einem betroffenen API-Server aufgrund von sehr großen Nachrichten, schweren und übermäßig komplexen Datenstrukturen.

Organisationen können in Virenerkennungsdienste investieren, die riskante, kodierte Inhalte schützen.

#6 Machen Sie SSL zur Regel

Wenn SSL/TLS als Mandat festgelegt wird, dient es als grundlegende Anforderung. Es schützt Ihre APIs effektiv vor Risiken und bietet Integrität beim Datenaustausch. Während einer Transaktion zwischen einem Client und einem Server authentifiziert SSL/TLS diese auch mit Zertifizierungen.

#7 Getestete Lösungen

Die Methode, das Rad neu zu erfinden, funktioniert nicht, wenn es um Sicherheit geht. Es stehen Ihnen bereits viele API-Sicherheitsframeworks zur Verfügung. Die Erstellung eines eigenen Frameworks erhöht nur die Kosten und die Zeit für das Unternehmen.

Beginnen Sie damit, die Implementierung der API logisch von der Sicherheit der APIs zu trennen, indem Sie sie in verschiedene Serviceebenen unterteilen. Dies bietet den Entwicklern einen engeren Fokus, der sich vollständig dem Anwendungsbereich widmet und die API und ihre Integration zwischen verschiedenen Anwendungen entwirft. Was die Sicherheit betrifft, so ist dies ein Bereich für Experten, die sich auf Bedrohungen und Datenschutzverletzungen konzentrieren.

Sicherheit durch API-geführte Konnektivität

Auf einer anderen Ebene können Unternehmen einen API-geführten Konnektivitätsansatz für die Verwaltung einer definierten Verbindung und die Bereitstellung von Assets mit APIs verfolgen.

Bei diesem Ansatz wird das Asset selbst zu einer verwalteten API und ist über Self-Service auffindbar. Es sichert das Design, da die Knoten über standardisierte und klar definierte APIs verbunden sind. Die Sicherheitsmaßnahmen, die den Punkt-zu-Punkt-Verbindungen entgegenwirken, werden tatsächlich in jeder Dienstentwicklungsgruppe durchgeführt.

Wenn Teams Produkte auf den bereits bestehenden Netzwerken von APIs aufbauen und diese für die Konnektivität wiederverwenden, tragen sie zu den API-Knoten bei, die wiederum Ihre kritischen Assets sichern.

Fazit

Organisationen müssen lernen und sich ständig an die fortschrittliche Technologie anpassen. In der Hektik der Entwicklung von APIs wird die Bedeutung der Sicherheit oft vernachlässigt. Es besteht ein dringender Bedarf zu erkennen, wie sich APIs in die neue Shadow IT verwandeln könnten, und es beginnt mit der Identifizierung jeder Art von potenzieller Verletzung. Die IT kann Ihnen nur so lange helfen, wie Sie ihr mit der Genauigkeit der Daten helfen und die besten Branchenpraktiken anwenden.

Teilen Sie Ihre Ansichten auf unseren sozialen Kanälen: Twitter, LinkedIn und Facebook.

Abonnieren

Verwandte Blogs

Trek n Tech Jahres-Retreat 2025: Eine 7-tägige Workcation von OSL

Die OSL-Familie kam vom 7. bis 13. Dezember 2025 zum jährlichen Trek n Tech Retreat 2025 zusammen, einer 7-tägigen…

Erkunden von Drupal Single Directory Components: Ein Wendepunkt für Entwickler

Webentwicklung lebt von Effizienz und Organisation, und Drupal, unser Lieblings-CMS, ist mit seiner neuesten Funktion hier,…

7 schnelle Schritte zur Erstellung von API-Dokumentationen mit Postman

Wenn Sie mit APIs arbeiten, kennen Sie wahrscheinlich bereits Postman, den beliebten REST Client, dem unzählige Entwickler…